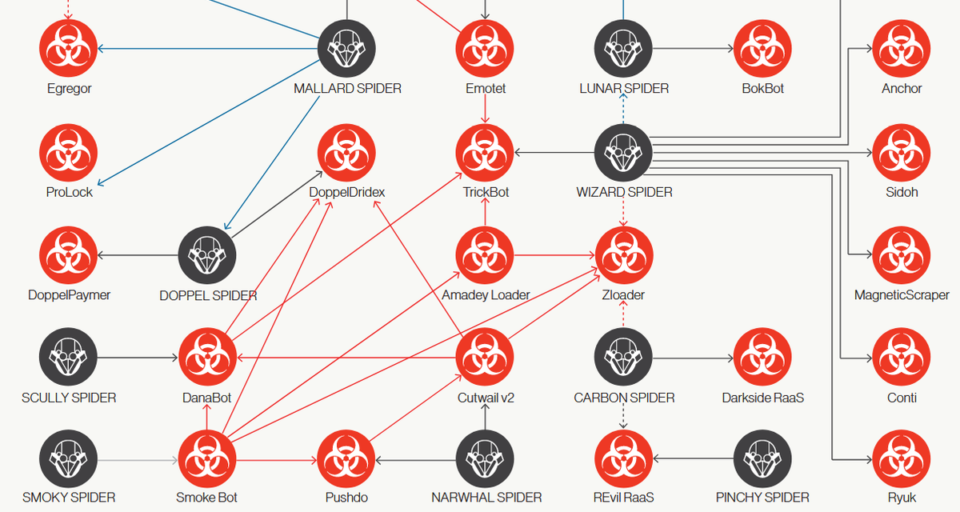

ZDNet Tech Today pubblica questo grafico mostra le connessioni tra i gruppi di criminalità informatica. CrowdStrike infatti mette insieme un elenco di connessioni di come i gruppi di criminalità informatica cooperano tra loro.

I rapporti sulla sicurezza informatica spesso parlano degli attori delle minacce e delle loro operazioni di malware / hacking come eventi a sé stanti, ma, in realtà, l’ecosistema del crimine informatico è molto più piccolo e molto più interconnesso di quanto il profano potrebbe realizzare.

I gruppi di criminalità informatica hanno spesso catene di approvvigionamento complesse, come le vere società di software, e sviluppano regolarmente relazioni all’interno del resto dell’ecosistema della criminalità informatica per acquisire l’accesso alla tecnologia essenziale che consente le loro operazioni o massimizza i loro profitti.

Secondo la società di sicurezza informatica CrowdStrike, queste tecnologie di terze parti possono essere classificate in tre categorie: servizi, distribuzione e monetizzazione

La categoria dei servizi di solito include:

• Broker di accesso: autori di minacce che violano le reti aziendali e vendono l’accesso alla rete interna di un’azienda ad altre bande.

• Strumenti di attacco DDoS – noti anche come booter DDoS o DDoS a noleggio, questi gruppi forniscono accesso a pannelli basati sul Web da cui chiunque può lanciare un attacco DDoS contro un bersaglio.

• Anonimato e crittografia: autori di minacce che vendono l’accesso a proxy privati e reti VPN, in modo che gli hacker possano mascherare la loro posizione e l’origine dei loro attacchi.

• Kit di phishing: autori delle minacce che creano e gestiscono kit di phishing, strumenti basati sul Web utilizzati per automatizzare gli attacchi di phishing e raccolta di credenziali di phishing.

• Hardware in vendita: autori di minacce che vendono hardware personalizzato, come skimmer ATM, dispositivi di sniffing di rete e altro ancora.

• Ransomware – noto anche come Ransomware-as-a-Service o RaaS, questi gruppi vendono l’accesso a ceppi di ransomware o un pannello basato sul Web in cui altre gang possono creare il proprio ransomware personalizzato.

• Crime-as-a-Service: simile a RaaS, ma questi gruppi forniscono l’accesso a trojan bancari o altre forme di malware.

• Caricatori: noti anche come “installazioni di bot”, sono attori di minacce che hanno già infettato computer, smartphone e server con il proprio malware e si offrono di “caricare / installare” il malware di un altro gruppo sullo stesso sistema, in modo che l’altro gruppo possa monetizzare tramite ransomware, trojan bancari, ladri di informazioni, ecc.

• Servizi / strumenti di controllo antivirus del contatore: si tratta di portali Web privati in cui gli sviluppatori di malware possono caricare i loro campioni e testarli con i motori dei moderni sistemi antivirus senza il timore che il rilevamento del malware venga condiviso con il produttore di AV.

• Servizi di imballaggio malware: si tratta di strumenti basati sul Web o su desktop che gli sviluppatori di malware utilizzano per codificare il codice del loro ceppo di malware e renderlo più difficile da rilevare da parte del software antivirus.

• Servizi di test di carte di credito / debito: si tratta di strumenti che gli hacker utilizzano per verificare se i numeri di carta di pagamento acquisiti sono in un formato valido e se la carta è (ancora) valida.

• Kit di webinject: si tratta di strumenti specializzati, solitamente utilizzati insieme ai trojan bancari, per consentire a una banda di trojan bancari di inserire codice dannoso all’interno del browser di una vittima mentre visita un sito di e-banking (o qualsiasi altro).

• Hosting e infrastruttura: noti anche come provider di hosting a prova di proiettile, il loro nome è evidente in quanto forniscono un’infrastruttura di web hosting privata su misura per le bande criminali.

• Reclutamento a fini criminali: si tratta di gruppi specializzati che reclutano, corrompono o inducono con l’inganno cittadini normali a partecipare a un’operazione di criminalità informatica (ad esempio, qualcuno che si reca negli Stati Uniti nel tentativo di corrompere un dipendente Tesla per o corrompere un dipendente Tesla per eseguire uno strumento dannoso all’interno della rete interna dell’azienda).

D’altra parte, i servizi di distribuzione includono artisti del calibro di:

• Gruppi che eseguono campagne di spam sui social network o app di messaggistica istantanea.

• Gruppi specializzati nella distribuzione di spam tramite posta elettronica.

• Gruppi che sviluppano e vendono kit di exploit.

• Gruppi che acquistano traffico da siti compromessi e lo distribuiscono a pagine Web dannose che di solito ospitano kit di exploit, truffe del supporto tecnico, truffe finanziarie, kit di phishing e altri.

Per quanto riguarda i servizi di monetizzazione, Crowdstrike afferma che questa categoria di solito include:

• Servizi di money mule: gruppi che si offrono di presentarsi fisicamente e ritirare denaro da bancomat hackerati, ricevere denaro nei loro conti bancari e quindi reindirizzati agli hacker, il loro servizio preferito di riciclaggio di denaro o rispedizione delle frodi.

• Riciclaggio di denaro: gruppi che spesso gestiscono reti di società di comodo attraverso le quali trasferiscono fondi da conti bancari violati, prelievi bancomat o rapine di criptovaluta. Alcuni servizi di riciclaggio di denaro operano anche sul dark web come servizi di mixaggio di Bitcoin.

• Reti di rinvio delle frodi: gruppi che accettano fondi rubati, acquistano prodotti reali, spediscono i prodotti in un altro paese. I prodotti, solitamente beni di lusso come automobili, elettronica o gioielli, vengono poi rivenduti e convertiti in valuta fiat pulita che viene trasferita agli hacker che hanno contratto i loro servizi.

• Dump shop: gruppi che vendono dati da società compromesse tramite siti Web specializzati e canali di social media.

• Pagamenti di riscatto ed estorsione: gruppi specializzati nell’estorsione delle vittime e che possono essere contratti da altre bande in possesso di dati rubati.

• Raccolta e vendita di informazioni sulle carte di pagamento: noti anche come negozi di carte di credito, questi sono in genere forum in cui i gruppi di criminali informatici si recano per vendere i dati delle carte di pagamento rubate.

• Servizi di criptovaluta: una forma di riciclaggio di denaro, questi servizi offrono di “mescolare” i fondi rubati e aiutare gli hacker a perdere le tracce dei fondi rubati.

• Frodi telefoniche: come dice il nome, gruppi specializzati nell’esecuzione di frodi telefoniche, come le truffe BEC.

Tracciare tutte le connessioni tra i gruppi e i loro fornitori e con chi lavora oggi è quasi impossibile a causa dell’ampio utilizzo di canali di comunicazione crittografati tra le parti. Tuttavia, nel regno degli attacchi malware, è possibile osservare alcuni segni di collaborazione dal modo in cui il malware si sposta dagli aggressori agli host infetti.

Sebbene queste connessioni non possano mai essere completamente verificate, è anche abbastanza ovvio che quando il malware Emotet sta scaricando il malware TrickBot, le due bande stanno collaborando come parte di un meccanismo di “caricamento” fornito dall’equipaggio di Emotet per la banda di TrickBot.

Nel suo Global Threat Report 2021, pubblicato lunedì, la società di sicurezza CrowdStrike ha, per la prima volta, riassunto alcune delle connessioni attualmente esistenti nel sottosuolo del crimine informatico tra vari operatori di e-crime.

L’azienda utilizza la propria nomenclatura per i gruppi di criminalità elettronica, quindi alcuni nomi di gruppi potrebbero suonare diversi da quelli che abbiamo visto prima. Tuttavia, CrowdStrike fornisce anche un indice interattivo in modo che chiunque possa saperne di più su ciascun gruppo e collegarlo ai nomi utilizzati da altre società.

Quello che mostra il grafico è che gli attivatori svolgono un ruolo altrettanto importante nelle cyber-intrusioni quanto i gruppi che eseguono l’intrusione.

Come ha sottolineato Chainalisis in un rapporto separato il mese scorso, è molto probabile che le forze dell’ordine ottengano risultati migliori interrompendo le operazioni di criminalità informatica quando prendono di mira questi fornitori di servizi condivisi, poiché potrebbero finire per interrompere le attività di più gruppi di criminalità informatica contemporaneamente.

Inoltre, ci sono anche altri vantaggi. Ad esempio, mentre le bande criminali informatiche di alto livello spesso hanno una sicurezza operativa di prim’ordine (OpSec) e non rivelano alcun dettaglio sulle loro operazioni, prendere di mira gli attivatori di livello inferiore, che non sempre proteggono le loro identità, potrebbe fornire alle forze dell’ordine con dati che potrebbero aiutarli a smascherare e rintracciare i gruppi più grandi.

AGC GreenCom